나는 악마를 보았다

제 2편: 쇼핑몰 호스팅 공격 주의보!

Prologue by writer

이 이야기는 우리 회사의 서비스를 이용하는 고객분의 의뢰에서 시작되었다.

“서버가 해킹된거 같아요. 좀 확인해봐 주세요.”

우리는 고객분의 요청에 따라 즉각 서버의 해킹 시도 여부를 점검해 보았다.

시스템 로그를 비롯하여 파일, 사용자 계정, 네트워크 사용 내역 등…서버에는 해커에 의해 시도된 해킹 기록과 자료를 고스란히 가지고 있었다.

해킹에 의해 생성된 수 많은 결과물(개인 정보 수집 자료)도 놀라웠지만,

해킹 방법의 단순함이 우리를 더욱 놀라게했다.

해킹된 서버는 어떤 상태일까?

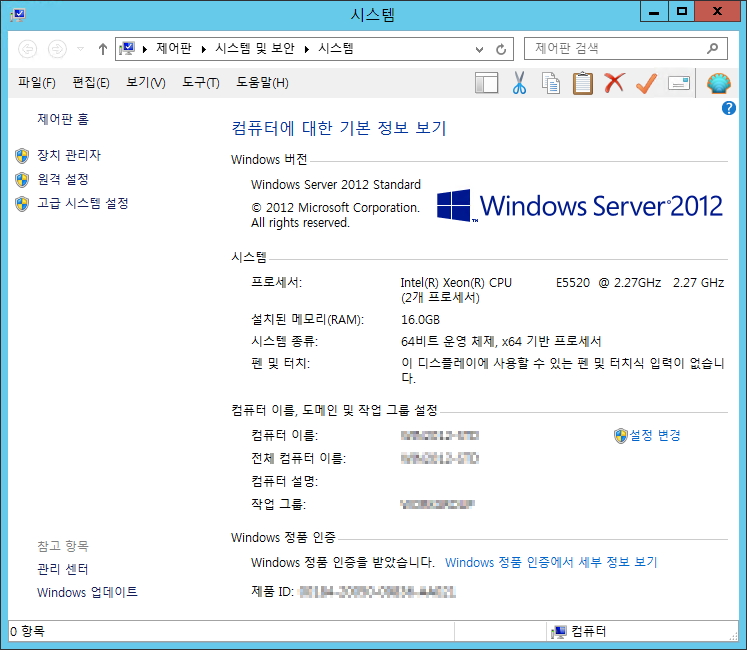

해킹된 서버는 Windows Server 2012 Standard를 OS로 사용중인 서버였다. 우리는 서버의 해킹 내역을 조사하면서 Windows Update 설치가 자동으로 진행되도록 설정되어 있지 않았으며, 중요 업데이트도 설치되지 않았다는 것을 확인했다.

윈도우 시스템 보안에서 가장 중요한 부분은 Windows Update 라고 단언 할 수 있을 정도로 중요한 요소임에도 불구하고, 많은 사용자가 Windows Update 를 무시하거나 설치를 하지 않는 경우가 많다. 또한, 이 서버에는 시스템 보안을 위해 반드시 설치되어야 하는 백신 프로그램도 설치되어 있지 않았다.

해커는 어떻게 서버에 침입했을까?

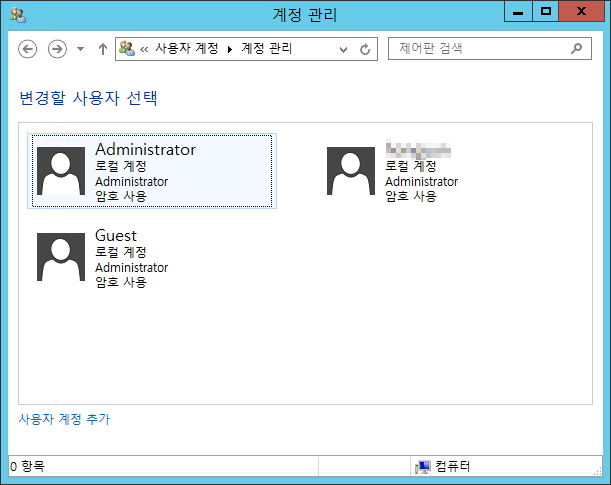

윈도우즈 시스템을 이용하는 사람들은 Administrator 계정을 사용하거나 Administrator 그룹에 속하는 계정을 별도로 생성해서 사용하는 것이 보편적이다. 그리고 Guest 계정은 사용하지 않도록 설정(시스템 기본 설정)하고 있다.

하지만, 이 서버는 Guest 계정이 Administrator 그룹에 속해있으며 Guest 계정을 이용하여 원격 터미널 접속 기록도 가지고 있었다. 즉, 해커는 서버의 보안 취약점인 Guest 계정을 이용하여 시스템의 최고 관리자(Administrator) 권한을 탈취한 것으로 판단된다.

이미 윈도우즈 시스템의 경우 Guest 계정에 대한 보안 취약점은 예전부터 존재하고 있으며, 해커들의 주요 침입 방법으로 애용되고 있다. 그 사실을 반영하듯이 Google 에서 ‘Windows Guest Account Hack’으로 검색하면 다양한 해킹 방법이 안내(?)되고 있다.

해커는 탈취한 서버로 무엇을 하려고 했을까?

의외로 해킹된 서버에 설치된 프로그램의 수는 많지 않았다. 결제 관련 ActiveX 몇 가지와 PC Utility, 그리고 원격에서 컴퓨터를 제어하기 위한 팀뷰어(TeamViewer), Classic Shell 정도로 예상했던 해킹 관련 툴의 설치 내역은 확인되지 않았다.

혹여, 해킹에 필요한 프로그램을 설치하여 사용 한 후, 언인스톨(Uninstall) 했을 가능성을 염두에 두고 이벤트 로그(Event Log)의 설치 내역과 인스톨 쉴드 로그(Install Shield Log), 설치 파일 보관 내역, 레지스트리(Registry) 정보를 모두 확인해 보았으나, 설치했던 프로그램 중에서 특이한 점을 발견 할 수 없었다.

※ 오히려, 언인스톨 했던 내역이 몇 개 되지 않았습니다.

그렇다면, 포터블(portable)로 실행되는 해킹 도구가 있는지 확인하기 위하여 각 드라이브의 모든 파일을 탐색해보기로 했다. Windows, Program Files, Program Files (x86), TMP 등 다 수의 폴더를 이 잡듯이 뒤져보아도 특이한 점은 발견되지 않았다.

이제 남은 곳은 사용자(Users) 폴더 뿐. 여기에서도 아무런 단서를 발견하지 못한다면 삭제 복구 프로그램을 이용하여 삭제된 파일을 모두 복구해서 찾아봐야 할 판이다. 먼저, Administrator 계정의 사용자 폴더를 살펴보니, 사용한 흔적이 거의 없을 정도로 너무 깨끗했다. 그러나 다행이도(?) Guest 계정에는 그토록 찾던 해킹 도구가 수두룩하게 쏟아져 나왔다.

※ 결국, 해킹된 서버이므로 삭제된 파일을 모두 복구해야 했습니다.

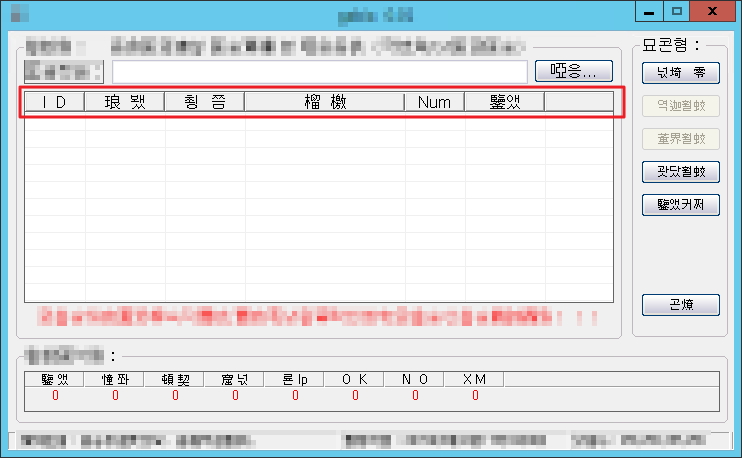

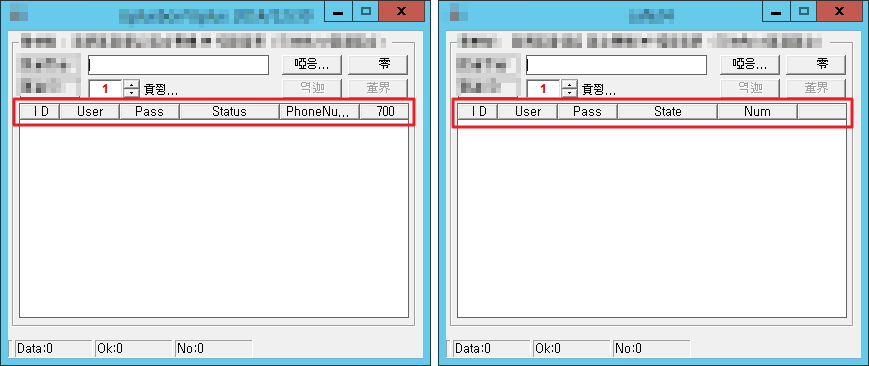

웹 사이트의 계정 정보를 획득하기 위한 목적으로 만들어진 프로그램의 경우, UI(User Interface)가 동일한 것으로 보아, 자작 프로그램일 것으로 판단된다. 혹은, 중국에서 대량 유통되는 캐주얼 해킹 도구일수도 있다.

그 이외에도 범용적으로 사용되는 해킹 도구가 다 수 발견되었다.

※ 다 수의 해킹 프로그램이 확인되었으나, 특정 업체와 관계되어 있어 상세하게 공개하지 않습니다.

해커가 수집한 정보는 무엇일까?

그렇다면, 해커가 각 종 도구를 사용하여 수집한 정보는 어떠한 것들이 있었을까?

※ 해킹 대상의 개인정보가 노출될 수 있는 부분이 다 수 존재하여 모자이크 처리했습니다.

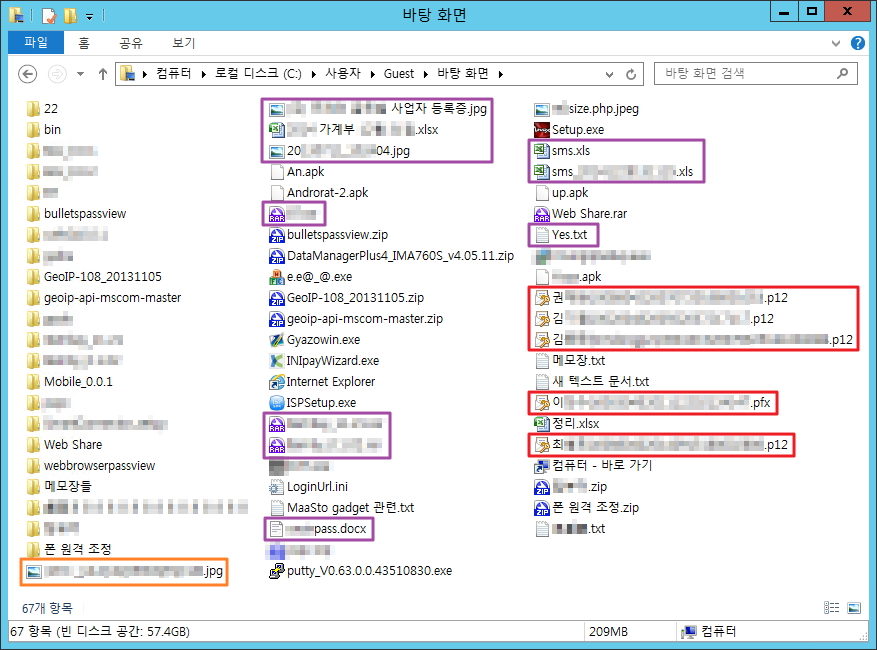

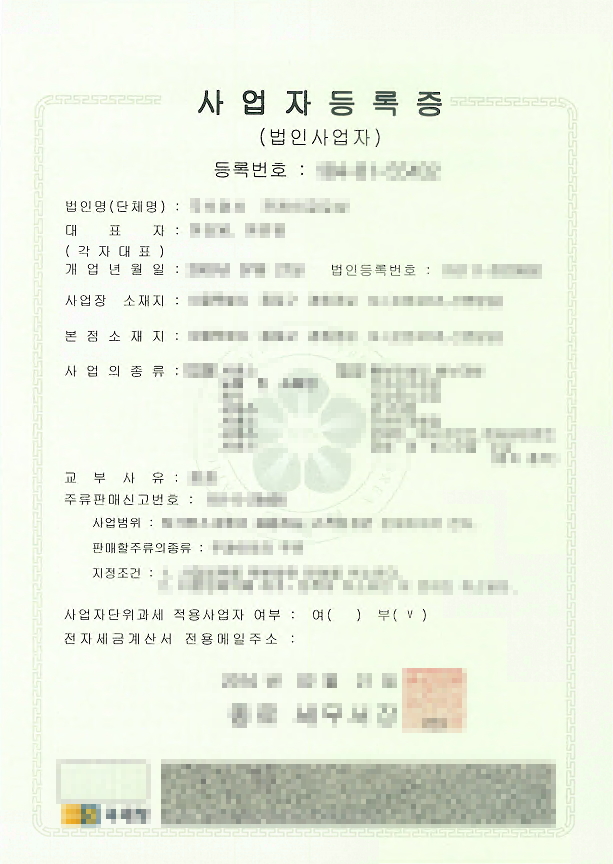

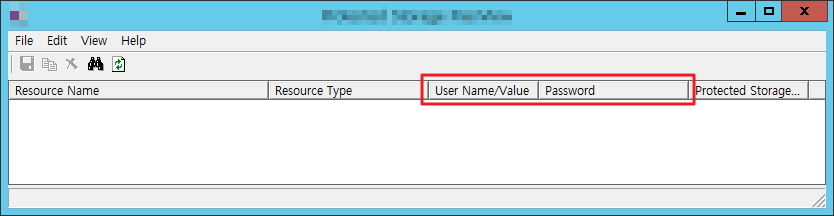

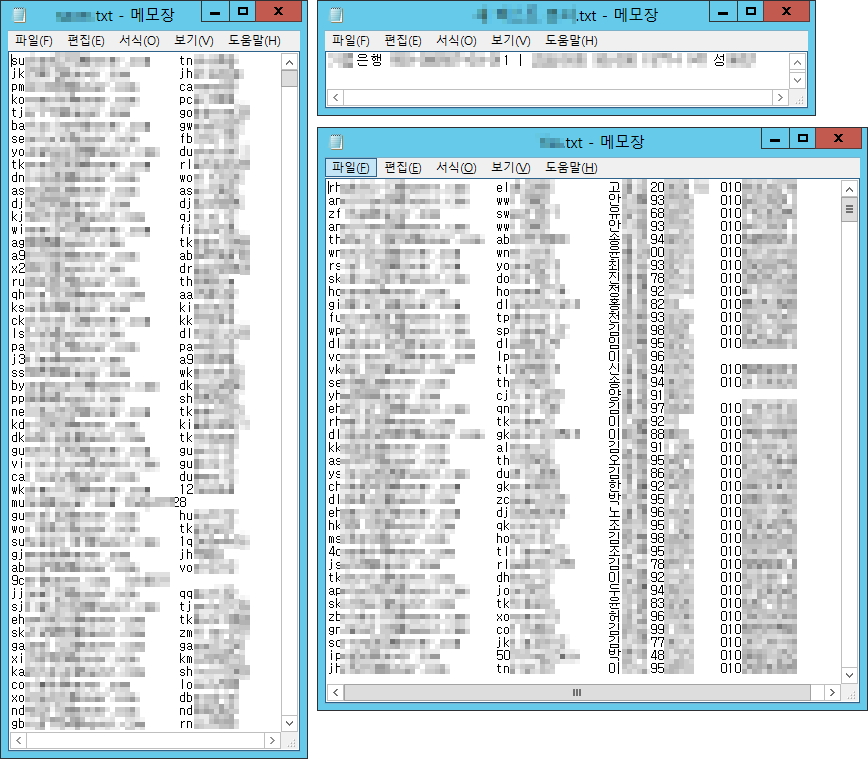

해커는 이미 다 수의 업체 및 개인을 공격하여 상당한 양의 데이터를 수집한 상태였다. 수집된 데이터의 종류는 인증서, 개인 신상 정보(이름, 주민등록번호, 전화번호, 핸드폰 번호 등), 사업자 등록증 사진, 신용카드 사진, 웹사이트 계정의 아이디 및 비밀번호 등 그 종류가 다양했다.

- 모자이크 폴더: 웹 사이트 및 특정 프로그램을 해킹 하기 위한 도구 및 계정 수집 결과

- 보라색 테두리: 개인 정보 수집 결과 파일(개인 신상 정보, 웹사이트 계정, 주민등록증 사진, 사업자 등록증 사진, 신용카드 사진 등)

- 빨간색 테두리: 인증서

- 주황색 테두리: 공개 불가

- 기타 모자이크: 해킹에 사용된 도구 및 프로그램 파일/자료

※ 신용카드 및 통장, 주민등록증, 기타 사본 문서를 비롯하여 개인신상 정보를 이미지로 보관하지 맙시다!!

그 중에서도 특정 웹 사이트의 계정 아이디 및 비밀번호를 수집한 양은 매우 방대했으며, 각 웹 사이트 별로 다 수의 수집 결과 및 적용(로그인 시도) 여부에 대한 결과 파일까지 존재하고 있었다.

이와 같은 경우는 해커가 서버를 해킹하여 Guest 계정의 접근 권한을 취득하여 사용했다고 보는 것이 보편적 견해이다. 그러나, 이 서버의 경우 Administrator 계정을 거의 사용하지 않았으며 Guest 계정만을 이용하여 원격 터미널로 접근한 기록(이벤트 로그)을 확인 할 수 있었다. 즉, 해커가 일부러 Guest 계정을 사용했다고 볼 수 있다.

쇼핑몰 호스팅 서비스 ID P/W 대입공격

가장 눈에 띄는 것은 누가 뭐래도 대입 공격툴이 우리 동종 업체들이 타겟에 들어가 있었다는 점이다. 국내 쇼핑몰 호스팅 서비스를 꼽는다면 대략 5개사 정도가 물망에 오르는데 그 중 3개 서비스가 해커들의 ID/PW 대입 공격의 목표가 되어 있었다.

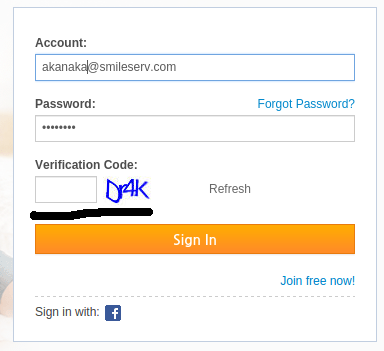

포탈이나 오픈마켓 등에서 해킹된 ID/PW를 이용해 호스팅 사에 맞춰 대입 공격을 시도한 것인지, 혹은 무작위 계정 생성을 통한 대입 공격인지는 좀 더 확인이 필요하지만, 각 호스팅 서비스의 ID/PW 입력 양식에 맞춰서 공격을 시도한 것은 확실해 보인다. 대부분의 대입 공격이 실패한 것으로 판단되나, 몇 개의 ID는 OK상태로 입력되어 있었다.

아마도 쇼핑몰 운영자의 ID/PW를 알아내 나중에는 쇼핑몰까지 털어먹을 심산인 것인지 의구심이 든다. 패스워드 서너번 틀리면 에러 메세지와 함께 봇들의 공격을 자동 차단 해 줄 수 있는 그림 문자 맞추기 같은 간단한 조치로도 방어 할수 있는 내용인걸로 보이는데, 같은 호스팅 사 개발자의 입장에서는 안타까울 따름이다.

대입 공격 툴

로그인 에러시 이미지 확인 코드입력 ( 중국 알리바바 사이트)

우리가 해야 할 일은?

이번 조사에서 주시해야 할 사항은 웹 사이트에 저장된 아이디 및 비밀번호는 해커에 의해 노출 될 수 있다는 점이다. 또한, 자신의 컴퓨터에 저장된 신용카드 및 주민등록증, 기타 개인 신상정보도 해커에서 노출 될 수 있다.

그러므로 우리는…

- 개인 신상에 관련된 정보를 컴퓨터 저장 장치 내에 보관하지 말자.

- 인증서 및 보안 관련 키 정보는 USB 에 별도 보관하자.

- 웹사이트의 비밀번호는 주기적으로 변경하자.

- 그리고 이 게시물을 널리 퍼트리자!

[polldaddy rating=”7739789″]

핑백:회사 업무용 PC 운영체제 리눅스로 바꾸기. How to migrate office PC OS to Linux. :